はじめに

世界中で猛威を振るったランサムウェア「WannaCry」に感染したPCの98%は「Windows 7」搭載だった事が判明しました。この記事ではWannaCry、ランサムウェアの特徴、感染経路や対策法について詳しく調べています。

TOP画像引用元:https://blog.kaspersky.co.jp/wannacry-faq-what-you-need-to-know-today/15594/

新着記事

【ヴィトックスa】増大サプリって本当に効果はあるの?悪い口コミや副作用について調査まとめ

『終物語』を無料視聴する方法は?DailymotionやPandoraは危険?あらすじ・評判まで総まとめ!

動画配信サービスのおすすめランキング【2020年最新】8社サービスを徹底比較!

【ハロプロ】ジャンプ禁止になった理由とは...「着席観覧にしろ」「ルールを守れないバカのせい」ネット上では様々の声...

withで結婚?出会い系アプリで夫婦になる人が続出!おすすめの趣味の合う人とマッチする仕組みやリアルな結婚体験談まとめ

巨乳な芸能人の人気ランキング40選【画像付き】女優・モデル・アイドルなど隠れ巨乳まで総まとめ

目次

「WannaCry」感染の98%は「Windows 7」で「XP」はほぼゼロ

http://pc-navi.info/windows7-supportend

http://pc-navi.info/windows7-supportend

世界中で猛威を振るったランサムウェア「WannaCry」に感染したPCの98%は「Windows 7」搭載だった──。ロシアのセキュリティ企業Kaspersky Labのグローバルリサーチ担当ディレクター、コスティン・ライウ氏が5月19日(現地時間)、自身のTwitterアカウントでバージョン別感染率グラフをツイートした。

「WannaCryのWindowsバージョン別感染で、最悪だったのはWindows 7 x64だった。Windows XPはほとんどない」と説明する。

「Windows 7」はまだ米Microsoftのサポート対象であり、WannaCryを回避するためのセキュリティアップデートはWannaCryまん延の2カ月前には公開されていた。

MicrosoftはWannaCry発生直後にサポートを終了したWindows XPなどに対してもセキュリティパッチを公開したが、Kasperskyの調査によると、被害に遭ったユーザーのほとんどが、正規のセキュリティアップデートを適用していなかったことになる。

米分析会社Net Applicationsが毎月発表している世界OS市場のバージョン別シェアでは、4月の時点でWindows 7のシェアが48.5%でトップだった。Windows XPは7.04%だ。

https://headlines.yahoo.co.jp/hl?a=20170520-00000031-zdn_n-sci

WannaCryに感染したパソコンの実に9割以上、殆どがwindows7を搭載していたというので驚きです。被害に遭った理由としては正規のセキュリティアップデートを行っていなかった事が一番多かったとの事。

ついつい面倒になりがちなアップデートですが、備えあれば憂いなし。こまめに行うべきですね。

WannaCryとは?

http://www.itmedia.co.jp/news/articles/1705/17/news106.html

http://www.itmedia.co.jp/news/articles/1705/17/news106.html

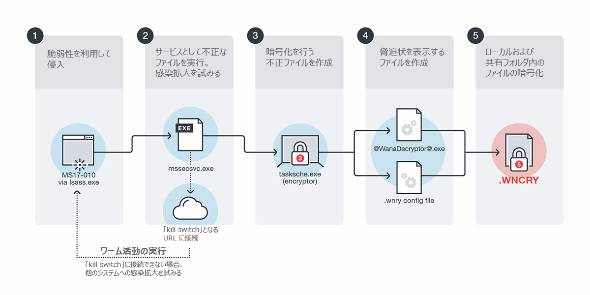

そもそも、WannaCryとは何なのでしょうか。このマルウェアは「ランサムウェア」と呼ばれるタイプのもので、感染するとPC内に入っている.jpg、.mp3、.pptx、.docx、.xlsxなどの主要な拡張子を持つファイルを暗号化します。

暗号化を解除するためには、指定されたアドレスに対しビットコインを支払うよう指示されます。このように、感染者に対し直接金銭を要求するのが、ランサムウェアの特徴です。

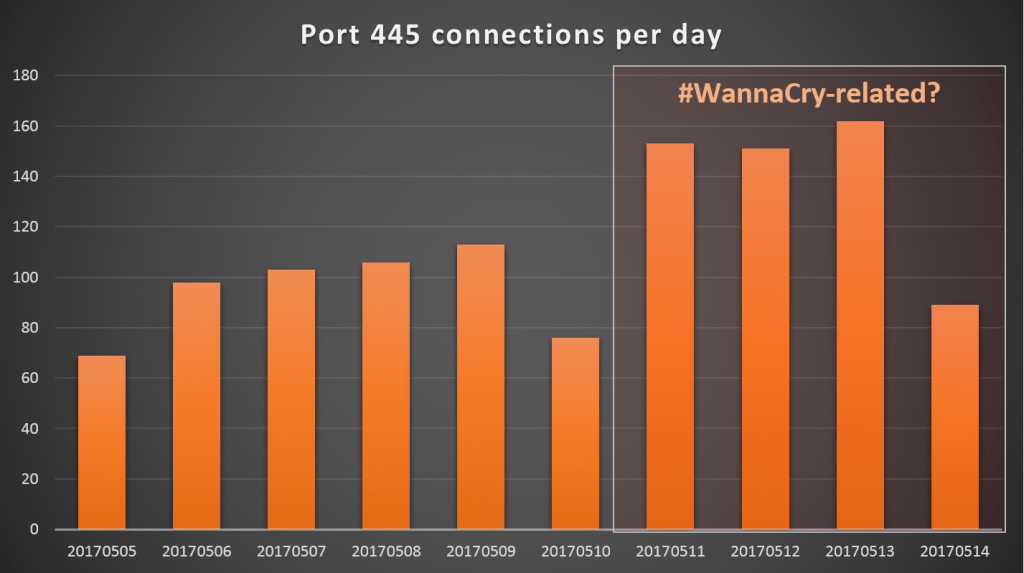

トレンドマイクロによると、日本国内でも多数の攻撃が観測されており、2017年5月7日午前9時から 5月16日午後9時までの9日間で、合計1万6436件の攻撃を確認しているとのことです。

http://www.itmedia.co.jp/news/articles/1705/17/news106.html

WannaCryにはどうやって感染するのか?

http://www.itmedia.co.jp/news/articles/1705/17/news106.html

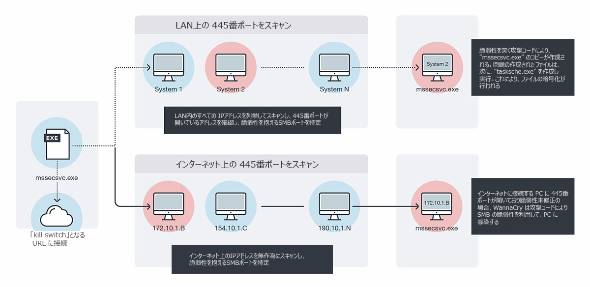

http://www.itmedia.co.jp/news/articles/1705/17/news106.htmlWannaCryは、Windowsの「脆弱(ぜいじゃく)性」を利用し、感染します。脆弱性とはプログラムの「一撃必殺の弱点」です。WannaCryは、Windowsのファイル共有プロトコル「SMBv1」の脆弱性を利用しており、ランダムな通信先に対して攻撃の通信を送りつけ、相手を感染させます。

通常のマルウェアは、感染させるために「メールを送りつけ、添付ファイルを利用者に“クリックさせる”」ことや、「Webサイトに不正なコンテンツを埋め込み、利用者に“クリックさせる”」ことが必要でした。

ところが、WannaCryの感染は脆弱性を利用し、利用者が何もアクションを起こすことなく感染させられることが大きな特徴です。そのため、脆弱性が残り続けている限り、感染は止まらないのです。

しかし、感染に利用されるSMBプロトコルは、日本においては家庭のブロードバンドルータなどでシャットアウトしていることが多く、インターネット経由では感染が難しいと考えられています。

ただし、外部から該当のプロトコルを受け付けている場合や、ルータの内部に感染端末が何らかの方法で接続されていた場合、感染を止めるすべがない可能性があります。

そのため、各種セキュリティ対策ソフトのアップデートを行い、端末側での防御も必要でしょう。ノートPCなど持ち運べるデバイスでは、安全が確認できないネットワークへの接続に気を付けるべきです。

http://www.itmedia.co.jp/news/articles/1705/17/news106.html

「WannaCry」の脅威から身を守る対策方法

http://girlschannel.net/topics/600544/

http://girlschannel.net/topics/600544/WannaCryに限らず、ランサムウェアの被害から身を守るために、下記の点を確認してください。

OS、アプリは速やかにアップデートを

帰宅時を見計らったかのように実行されるWindows Update。これを適切に行った人には今回の被害は起きていないはずです。面倒くさいかもしれませんが、日々のアップデートをお忘れなく。もちろん、セキュリティ対策ソフトのアップデートも。

http://www.itmedia.co.jp/news/articles/1705/17/news106.html

個人データはバックアップを 可能な限り「復元する練習」も

ランサムウェアへの最大の防御は「バックアップ」です。もし被害に遭っても、バックアップからデータを復元できるのであれば問題ありません。ほとんどの場合、バックアップをしていても「戻す」経験がないかもしれません。戻せることが分かれば安心できるはず。ぜひ、訓練を。

http://www.itmedia.co.jp/news/articles/1705/17/news106.html

感染してしまっても、落ち着いて

今回のWannaCryに関しては、日本の個人利用PCが感染することはあまりないと思います。しかし、一般的にランサムウェアに感染したら、きっとパニックになってしまうでしょう。 まずは落ち着いて、ネットワークからPCを外し、暗号化されてしまったファイルも消さない方がいいでしょう。身代金を払うべきかどうかは暗号化されてしまったデータの質によります。身代金を支払う前に、利用しているセキュリティ対策ソフトのサポート窓口に相談しましょう。

http://www.itmedia.co.jp/news/articles/1705/17/news106.html