はじめに

4月25日、チケット販売大手である「ぴあ」が、運営を受託しているB.LEAGUE(ジャパン・プロフェッショナル・バスケットボールリーグ)のチケットサイトとファンクラブ受付サイトが不正アクセスを受け、最大約15万5000件の個人情報と3万2000件のカード情報流出した可能性がある事を発表しました。事件の経緯とカード不正利用被害についての対応方法などをまとめています。

https://twitter.com/news_pia新着記事

【最新版】絶対外さないマッチングアプリ決定版!Jメールの口コミ・評判まとめ

『終物語』を無料視聴する方法は?DailymotionやPandoraは危険?あらすじ・評判まで総まとめ!

動画配信サービスのおすすめランキング【2020年最新】8社サービスを徹底比較!

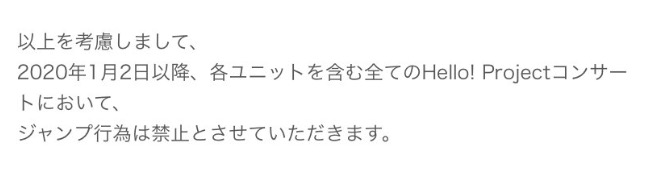

【ハロプロ】ジャンプ禁止になった理由とは...「着席観覧にしろ」「ルールを守れないバカのせい」ネット上では様々の声...

withで結婚?出会い系アプリで夫婦になる人が続出!おすすめの趣味の合う人とマッチする仕組みやリアルな結婚体験談まとめ

巨乳な芸能人の人気ランキング40選【画像付き】女優・モデル・アイドルなど隠れ巨乳まで総まとめ

目次

「ぴあ」運営サイト、情報15万5千件流出か

https://twitter.com/news_pia

https://twitter.com/news_piaチケット販売大手「ぴあ」(東京都渋谷区)は25日、ぴあが運営を受託している男子プロバスケットボール「Bリーグ」のチケット販売サイトなどがサイバー攻撃を受け、顧客情報約15万5000件が流出した可能性があると発表した。

このうち計3万2187件分はクレジットカード情報も含まれており、21日時点で197件、約630万円の不正使用が確認されたという。

流出の可能性があるのは、昨年5月16日~今年3月15日の間にBリーグ会員に登録した顧客の住所、氏名、電話番号、生年月日、メールアドレスなど。

チケット代金やファンクラブ会費をクレジットカードで支払った顧客については、カード番号、有効期限、セキュリティーコードも流出した恐れがあるという。

3月中旬、カードの不正使用の情報が寄せられたことから発覚。同社で調査したところ、同月上旬~中旬、サーバーへの不正アクセスの痕跡が確認された。

不正使用されたカードでは、人気テーマパークの入場券など換金性の高いチケット類が購入されていた。ぴあは不正使用の被害を全額負担するとしており、専用窓口(0120・800・152)で問い合わせを受け付けている。

https://news.infoseek.co.jp/article/20170425_yol_oyt1t50057/

web上でのクレジットカード決済を取り入れてる企業にとって顧客情報の流出だけでも大変な事ですが、さらにカードの不正使用まで発覚し被害総額が630万円超えというのはかなり致命的ですね。イメージダウンは免れないでしょう。

今回は不正使用されたカードの被害金についてはぴあが全額負担で対応するようですが、今後ぴあが販売を受託しているweb上でのクレジットカード決済や個人情報登録に抵抗を覚えるユーザーが増える事は間違い無さそうです。

ぴあ顧客情報流出、及びカード不正使用発覚までの経緯

http://www.nikkeibp.co.jp/article/miraigaku/20140728/409188/

http://www.nikkeibp.co.jp/article/miraigaku/20140728/409188/

3/19(日)

朝: お客様よりリーグ宛にメールで問い合わせと、SNS上でBリーグチケットをご利用になられたと思われるお客様のクレジットカードの不正利用に関する書き込みが複数あり、運営・委託先であるぴあへ調査を依頼。

3/20(月)

13:45: ぴあより「調査継続中も現時点で不正アクセス等の形跡なし」との経過報告。

14:00: リーグ公式SNSにて13:45現在の不正アクセスはなしとの調査結果を発表。

3/21(火)

ぴあより、独自の調査結果により、クレジットカード情報の流出に関する不正なアクセスは確認されなかったとの報告書を受領。

3/24(金)

16:30: ぴあから「クレジットカード会社から十数件の不正引き落としに関する連絡が入り、B.LEAGUE公式サイト内のクレジットカード決済機能を使ったサービスにおけるカード決済機能停止と専門の第三者機関を入れた詳細な調査をしたいとの要望の電話連絡を受ける。

19:45: ぴあ来社し、リーグ事務局に対し詳細報告。改めてB.LEAGUE公式サイト内のクレジットカード決済機能を使ったサービスにおけるカード決済機能停止要請を受ける

3/25(土)

1:25: B.LEAGUE公式サイト内のクレジットカード決済機能を使ったサービスでのカード決済機能停止。

4:30: ぴあ・リーグ両社の公式ホームページにお知らせを掲載。あわせて同日行なわれる全試合にぴあスタッフを試合会場に派遣し、問い合わせ対応を実施。

3/26(日)

前日に引き続き、全試合にぴあスタッフを試合会場に派遣し、問い合わせ対応を実施。

3/27(月)

16:00: 電話によるお客様問い合わせ窓口を開設。

4/7(金) : ぴあスタッフを試合会場に派遣し、問い合わせ対応を実施。

※4/8(土)~4/9(日)も同様にぴあスタッフを派遣。

4/10(月)

ぴあより、第三者機関調査の中間報告。「Apache Struts2」の脆弱性をついたサイバー攻撃による不正アクセスの痕跡があったことが報告される。

4/11(火)

2:30: 4/10(月)の報告を受け、万が一の事態を想定し、ファンクラブサイトおよびB.LEAGUEチケットサイトにご登録済みのパスワードを全て初期化(9:00完了)。

10:00: 両社ホームページにお知らせを掲載し、あわせて電子メールにてお客様にパスワードの再登録のお願いを連絡。

4/16(日)

ぴあより、第三者機関の最終報告を受領。当初のシステム発注仕様と異なり、クレジットカード情報やログなどの情報が不適切に委託先のWebサーバー上に保持されていたことが判明。

ファンクラブサイトおよび、B.LEAGUEチケットサイトの開設にあたりシステム開発に使用したウェブアプリケーションを開発するためのソフトウェアフレームワークである「Apache Struts2」の脆弱性を突いたサイバー攻撃を受け、サーバー上に不正なプログラムを設置されたことにより情報流出の可能性があったとの報告。 あわせて流出件数(可能性含む)も共有。

4/25(火)

クレジットカード会社、関係省庁等に相談の上、発表後のお客さまへの対応を優先し、今般のタイミングで発表。

https://www.bleague.jp/news/23536.html

Bリーグは3月に不正使用を把握し、ぴあへ調査を依頼するも結果は「不正なアクセスは無かった」

3月19日の時点で、

お客様よりリーグ宛にメールで問い合わせと、SNS上でBリーグチケットをご利用になられたと思われるお客様のクレジットカードの不正利用に関する書き込みが複数あり

とあるのでBリーグ側は事態を把握していたようですね。しかし運営・委託先であるぴあへ調査を依頼した結果、

ぴあより、独自の調査結果により、クレジットカード情報の流出に関する不正なアクセスは確認されなかったとの報告書を受領。

との事なので、何故ここで不正アクセスの形跡をぴあが確認する事が出来なかったのかが疑問ですね。調査に問題があったと思われても仕方がなさそうです。3日後の24日にぴあ側から、

「第三者機関を入れた詳細な調査をしたい」

とBリーグへ申し入れているので、この段階でぴあも不正使用の被害を把握したものと思われます。

Bリーグの大河正明チェアマンが謝罪

https://www.bleague.jp/column/column01.html

https://www.bleague.jp/column/column01.html

Bリーグは4月25日、Bリーグのチケットサイト及びファンクラブ受付サイトの運営、委託先であるチケット販売サイト「ぴあ」から何者かのサイバー攻撃による不正アクセスがあったことを発表。

この件についてBリーグの大河正明チェアマンは、

「このたびは、大切なお客様の個人情報の取り扱いにおいてこのような事態となり、多大なるご迷惑、およびご心配をお掛けし、誠に申し訳ございません。深くお詫び申し上げます」

と謝罪し、

「今回の事態を重大かつ厳粛に受け止め、お客様への適切な対応と、安心してご利用いただけるよう再発防止策を実行し、全力で信頼回復に取り組んでまいります」

とコメントした。

https://headlines.yahoo.co.jp/hl?a=20170425-00012112-bballk-spo

Bリーグ公式web上のリリースに「B.LEAGUEチケットサイト、及びファンクラブ受付サイトへの不正アクセスによる、個人情報流出に関するお詫びとご報告」として大河正明チェアマンの謝罪コメントが掲載されているようです。

「B.LEAGUEチケットサイト、及びファンクラブ受付サイトへの不正アクセスによる、個人情報流出に関するお詫びとご報告」

https://www.bleague.jp/news/23536.html

ぴあ株式会社のリリースはこちら

「ぴあ社がプラットフォームを提供するB.LEAGUE チケットサイト、及びファンクラブ受付サイトへの不正アクセスによる、個人情報流出に関するお詫びとご報告」

http://corporate.pia.jp/news/files/security_incident20170425.pdf

不正アクセス目的で脆弱性をつかれたApache Struts2って?

https://www.slideshare.net/jpcert_securecoding/no02-apache-struts2

https://www.slideshare.net/jpcert_securecoding/no02-apache-struts2Apache Struts2とは、ウェブアプリケーションを開発するための環境を整えるソフトウェアフレームワークです。つまり、ウェブサイトを構築する時に大活躍するのがこのApache Struts2というものです。

ウェブサイト構築に関わるということは、そのフレームワークに脆弱性があると不正アクセスしやすくなってしまいますよね。そして、今回の不正アクセスも、このApache Struts2の脆弱性をついたものだったようです。

Apache Struts2は、多くのウェブサイト構築のために利用されていますが、過去にも不正アクセスされたという事例があり、その脆弱性が繰り返し指摘されていました。

例えば、日本郵便や沖縄電力やニッポン放送のウェブサイトもApache Struts2が使われており、サイトの内容が勝手に改ざんされてしまうなどの被害を受けていたようです。

しかし、ここまで大規模な不正アクセスと情報漏えい、さらにはクレジットカードの不正利用まであると、今後はApache Struts2を使うユーザーは減っていくのではないでしょうか。

https://black-news.jp/pia-ryusyutsu/

過去にもApache Struts2の脆弱性をついた不正アクセス被害が報告されていたようですね。繰り返し指摘しているにも関わらず不正アクセスの被害が絶えないという事は、もはや防ぎようが無いのかもしれません。

日本郵便や沖縄電力やニッポン放送のウェブサイトもApache Struts2が使われており

との事なので、かなり大手の有名企業も使用しているようです。今回の報道により、同じApache Struts2を使用している企業の間でも話題になりそうですね。

クレジットカード不正使用を防ぐには?被害に遭った場合の対処方法

https://www.tohoku-epco.co.jp/dprivate/pay/credit.html

https://www.tohoku-epco.co.jp/dprivate/pay/credit.html